Intego, ha sacado su informe del año 2.011 sobre seguridad en Mac, que se puede descargar en Inglés desde aquí.

En él, afirma que a pesar de que los ataques contra el sistema operativo de Apple y sus equipos Mac no son ni de lejos tan frecuentes como los que sufre Windows, ya no es inmune al malware y deben empezar a tener más cuidado y prestar atención a las amenazas que puedan ir apareciendo (especialmente a las relacionadas con la ingeniería social).

Intego, divide el año en dos partes: antes del día 2 de Mayo y después de esta fecha. Ese día Intego descubrió el falso antivirus MacDefender, el cual usaba sofisticados engaños de ingeniería social que se han mostrado efectivos en la plataforma Windows para engañar a usuarios Mac que, evidentemente, se encontraron indefensos ante esta situación. Además, fue creado en Java, con la clara intención de llegar a todas las plataformas posibles como Linux y Windows además de Mac.

Poco tiempo después y mientras iban apareciendo diversas variantes, Apple confirmaba que estaba recibiendo miles de llamadas de usuarios que, al igual que en el ataque expuesto en el post anterior, fueron convencidos para que instalaran el software malicioso.

Intego ha descubierto además, una herramienta diseñada para arrancar Macs y usarlos para realizar ataques DDoS.

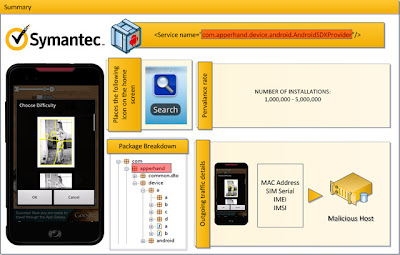

Todo esto hace indicar que el auge de los sistemas operativos de Apple (iOS, Mac OS X) y de Google (Android) han conseguido llamar la atención de todos aquellos programadores que se dedican a crear software malicioso y que esto puede ser solamente el principio.

¿Estarán preparados los usuarios de Mac para el más que presumible incremento de ataques destinados a sus "exclusivos" equipos durante los próximos años y a los que hasta ahora habían sido poco menos que inmunes al sufrir solamente ataques "básicos" que no les hacían daño?. ¿Influirá eso en su decisión de comprar Mac o serán fieles a su diseño, su exclusividad y su excelente rendimiento a pesar de no ser ya "invulnerables"?